Standard-Anforderungen sicher erfüllen.

Dokumentation einfach aktualisieren.

SECURITY. CONTINUITY. COMPLIANCE.

Audits und Zertifizierungen vorbereiten.

Managementprozesse schlank halten.

Anpassbar an Branchenstandards.

Standards nutzen.

Die Multi-Standard Software, mitder sie Compliance effizient steuern.

Professionell. Umfassend. Flexibel.

Klingt kompliziert? Oder doch ganz einfach? Die Anforderungen an eine IMS-Software für das effiziente Management sämtlicher Sicherheits- und Datenschutzbestimmungen sowie Geschäfts- und Dokumentationsprozesse (GRC, ISMS, IMS, DSMS, BCM) sind heute sehr vielfältig.

Mit QSEC steht Ihnen eine professionelle Komplettlösung zur Verfügung, mit der Sie alle Prozesse nach den für Sie relevanten Standards nach Ihren individuellen Anforderungen gestalten, zielführend steuern und Zertifizierungsprozesse reibungslos meistern. QSEC bündelt Funktionalitäten in einer einzigen, hoch effizienten und anwendergerechten Software.

Flexibel anpass- und erweiterbar.

Wie profitieren Sie

von Qsec?

Die professionelle Lösung

QSEC ist Ihre verlässliche, präzise adaptierbare und effiziente Basis zur Organisation aller Compliance Anforderungen in einem einzigen integrierten Gesamtsystem.

Anpassbar und flexibel

Viele Branchen, eine Software – QSEC arbeitet branchenübergreifend. Egal welche Branche und welche Standards für Sie relevant sind: Sie passen QSEC einfach und schnell an Ihre spezifischen Anforderungen an. Sie treffen Ihre Wahl aus einer Vielzahl verfügbarer Standards. Sie decken Kritis Anforderungen ab, haben alle Datenschutzaspekte im Griff und nutzen zahlreiche Funktionalitäten und Workflows.

QSEC ist Ihre All-in-One Lösung

Sie decken alle Themen aus dem GRC-Bereich ab: ISMS, DSMS, BCM, IT-Riskmanagement. Sie nutzen mit QSEC ein integriertes Managementsystem (IMS) und profitieren von Synergieeffekten, z.B. beim zentralen Risikomanagement, Dokumentenmanagement oder beim Dienstleistungsmanagement.

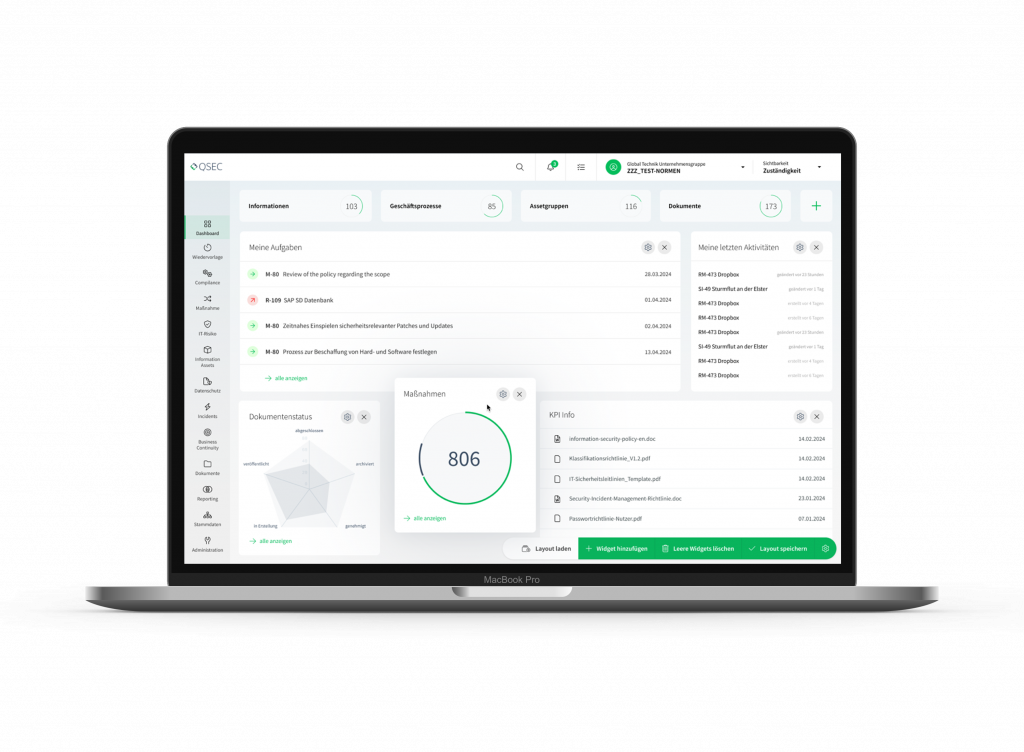

Einzigartige Usability

QSEC bietet eine übersichtliche Benutzeroberfläche und eine intuitive Benutzerführung für Anwender und Experten.

Audits schnell vorbereiten

Mit QSEC können Sie eine Auditierung und eine Zertifizierung problemlos vorbereiten. Gehen Sie ganz entspannt in Ihr nächstes Audit.

Individuelle Workflows und Funktionalitäten

Sie optimieren den Compliance Status Ihres Unternehmens mit einem umfassenden Inventar an bereitstehenden funktionellen Modulen und verteilen Aufgaben an Mitarbeitende in einer umfangreichen Workflowfunktion.

Absicherung Ihrer Geschäftsprozesse bei Krisen

Sie analysieren Ihre Geschäftsprozesse hinsichtlich der Auswirkungen von Ausfällen und sichern die Weiterführung des Geschäftsbetriebs im Krisenfall ab.

Die professionelle Lösung

QSEC ist Ihre verlässliche, präzise adaptierbare und effiziente Basis zur Organisation aller Compliance Anforderungen in einem einzigen integrierten Gesamtsystem.

Anpassbar und flexibel

Viele Branchen, eine Software – QSEC arbeitet branchenübergreifend. Egal welche Branche und welche Standards für Sie relevant sind: Sie passen QSEC einfach und schnell an Ihre spezifischen Anforderungen an. Sie treffen Ihre Wahl aus einer Vielzahl verfügbarer Standards. Sie decken Kritis Anforderungen ab, haben alle Datenschutzaspekte im Griff und nutzen zahlreiche Funktionalitäten und Workflows.

QSEC ist Ihre All-in-One Lösung

Sie decken alle Themen aus dem GRC-Bereich ab: ISMS, DSMS, BCM, IT-Riskmanagement. Sie nutzen mit QSEC ein integriertes Managementsystem (IMS) und profitieren von Synergieeffekten, z.B. beim zentralen Risikomanagement, Dokumentenmanagement oder beim Dienstleistungsmanagement.

Einzigartige Usability

QSEC bietet eine übersichtliche Benutzeroberfläche und eine intuitive Benutzerführung für Anwender und Experten.

Audits schnell vorbereiten

Mit QSEC können Sie eine Auditierung und eine Zertifizierung problemlos vorbereiten. Gehen Sie ganz entspannt in Ihr nächstes Audit.

Individuelle Workflows und Funktionalitäten

Sie optimieren den Compliance Status Ihres Unternehmens mit einem umfassenden Inventar an bereitstehenden funktionellen Modulen und verteilen Aufgaben an Mitarbeitende in einer umfangreichen Workflowfunktion.

Absicherung Ihrer Geschäftsprozesse bei Krisen

Sie analysieren Ihre Geschäftsprozesse hinsichtlich der Auswirkungen von Ausfällen und sichern die Weiterführung des Geschäftsbetriebs im Krisenfall ab.

Was leistet qsec für sie?

Managen Sie Ihre betrieblichen Prozesse nach Standards wie ISO 9001 (Qualität), ISO 14001 (Umwelt), ISO 20000 (IT Service), PCI DSS, SOX, Basel II, OHSAS 18001 (Arbeitssicherheit), ISO 27001, Datenschutz, BaFin (KAIT, VAIT, BAIT, VDA-TISAX), etc.

GRC

Governance

Riskmanagement

Compliance

ISMS

Information

Security

Management

System

IMS

Integriertes

Management

System

DSMS

Datenschutz

Management

System

BCM

Business

Continuity

Management

Individualisieren Sie QSEC nach Ihren Anforderungen und Bedürfnissen

Neben der einfachen Integration von Standards können Sie Ihre gewählte Edition mit weiteren Funktionen ausstatten. Dafür steht Ihnen ein umfangreicher Tool-Pool zur Verfügung.

FÜR WEN ENTWICKELN WIR QSEC?

Mit QSEC vereinfachen wir für viele IT-Mitarbeiter die komplexen Prozesse rund um GRC, ISMS und Datenschutz. Dabei geht es nicht nur um die IT: Eine IMS-Lösung ist nur erfolgreich, wenn sie alle Beteiligten im Unternehmen unterstützt und zur Mitarbeit motivieren kann.

Wir haben QSEC daher als Kollaborationszentrum entwickelt, das auf die Bedürfnisse und Anforderungen jeder Benutzergruppe zugeschnitten ist.

Führungskräfte

Daten zur Steuerung der Prozessentwicklungen und Risikobehandlungen auswerten, Budgetberichte zur Risikobehandlung erstellen.

ISMS-Team

SoA erstellen, Prozessanalysen steuern, Assetgruppen modellieren, Maßnahmenbehandlungsplan nach erfolgter Risikoanalyse aufbauen.

Team für Datenschutz

VVT erstellen, Schwellwertanalysen und DSFA, DS-Vorfallmanagement, AV-Vertragsverwaltung, DL-Verwaltung.

Prozessowner

Übersicht über abteilungsbezogene Prozesse und deren notwendigen IT-Ressourcen erhalten, Geschäftskontinuitätspläne verwalten.

IT-Spezialisten

Risikoanalysen der IT-Ressourcen durchführen, Maßnahmenimplementierung steuern.

Team für Risikomanagement

Unterstützung bei der Risikobewertung erhalten, Risikobehandlungen durchführen.

Support nach ihren wünschen.

FUNKTIONEN

Alles für Ihre Sicherheit: Sicherheitsrelevanten Daten befinden sich auf Ihren Servern unter Ihrer Kontrolle.

LIZENZIERUNG

Wir bieten ein auf Ihre Wunsch-Konfiguration abgestimmtes transparentes Lizenzierungsmodell an.

BERATUNG

Wir unterstützen Sie beim Aufbau einer Lösung nach Maß für Ihr Unternehmen.

Das sagen unsere Kunden.

„Mit Nexis GRC haben wir einen Partner gewonnen, der unsere „Sprache“ spricht und offen auf unsere Anforderungen und Ideen reagiert. Die Partnerschaft mit Nexis GRC hat mich durch die gesamte Laufzeit der Zusammenarbeit überzeugt.“

Thomas Prigge: Informationssicherheitsbeauftragter, HanseMerkur Krankenversicherung AG

„Wir sind mit der Leistungsfähigkeit von QSEC zusammenfassend betrachtet sehr zufrieden und werden die Software zukünftig weiter ausprägen und intensiv nutzen. Der Hersteller der Software, Nexis GRC, ist dabei für uns ein verlässlicher Partner, der uns mit jahrzehntelanger Erfahrung aus der Umsetzung weltweiter GRC und ISMS-Projekte stets bestmöglich unterstützt.“

Dr. Paul-Martin Steffen: Leitung Datenschutz und Informationssicherheit, DSW21 Dortmunder Stadtwerke AG

Profitieren sie auch von nexis 4.

Neben QSEC, unserer ausgereiften Multi Compliance Lösung bieten wir Ihnen mit NEXIS 4 auch ein professionelles Softwaretool, mit dem Sie den Funktionsumfang Ihrer bestehenden Identitätsmanagement-Lösung erweitern oder als eigenständige Access Governance Plattform etablieren.